Nếu đã sử dụng các dòng lệnh trên Linux hay một nền tảng dựa trên Unix nào đó, như macOS thì chắc chắn bạn quá quen thuộc với lệnh "sudo". Nó cho phép bạn chạy những tác vụ với nhiều quyền khác nhau.

Nó thật sự mạnh mẽ đến nỗi tồn tại 1 lỗi mà tin tặc có thể tận dụng để làm điều xấu. Các lập trình viên đã xử lý một lỗi trong sudo, vốn cho phép bạn truy cập quyền root, ngay cả khi đã bị cấu hình cấm. Bất cứ khi nào đủ quyền truy cập để chạy sudo ngay từ đầu, kẻ xâm nhập có thể thực hiện bất kỳ hành động nào mà chúng muốn trên một chiếc máy cụ thể.

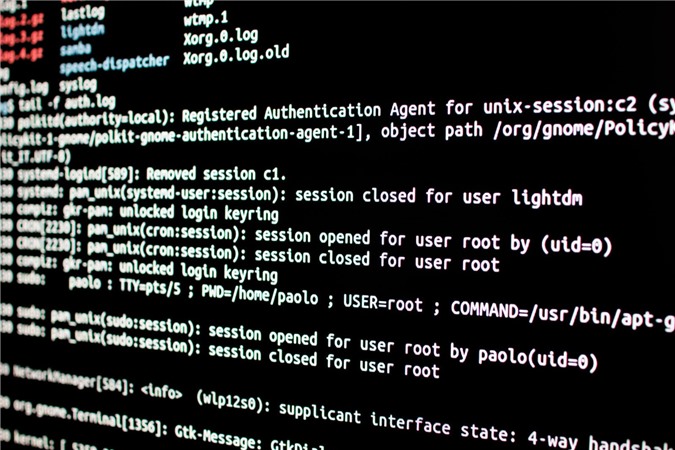

Lỗi này xoay quanh việc sudo đối xử với ID người dùng. Nếu gõ lệnh với ID người dùng là -1 hoặc con số nguyên không dấu tương đương 4294967295, sudo sẽ đối xử với bạn như thể đã được cấp quyền truy cập root (ID người dùng là 0), ngay cả khi nó có ghi lại ID người dùng thực tế trong nhật ký. Các ID người dùng trên không tồn tại trong cơ sở dữ liệu mật khẩu, vì vậy, lệnh này cũng sẽ không yêu cầu mật khẩu để sử dụng.

Những người dùng Linux hiện có thể cập nhật lên gói sudo mới hơn (1.8.28 trở lên) để sửa lỗi. Có thể, bạn sẽ không bị ảnh hưởng bởi lỗ hổng này bởi bất kỳ kẻ tấn công nào cũng cần phải có được quyền kiểm soát dòng lệnh trên hệ thống của bạn trước khi chúng có thể khai thác lỗ hổng. Dĩ nhiên, nếu tin tặc làm được điều đó, vấn đề này sẽ trở nên lớn hơn. Dù sao thì đây cũng là một lệnh quan trọng, thế nên, nếu bạn đang sử dụng Linux hoặc các nền tảng dựa trên Unix, hãy cập nhật gói sudo lên mới nhất.

vnreview.vn